Vous êtes ici :

Attaques DDoS : comment garantir la sécurité et l’accessibilité de votre infrastructure ?

Publié le 2 mars 2021 par Laure

-

Modifié le 21 décembre 2023 à 11H13

Avec la circulation de plus en plus importante des données sur le web, les attaques DDoS se sont fortement développées. Il est donc indispensable de renforcer la sécurité des infrastructures informatiques afin de garantir la disponibilité et la performance continues des systèmes en cas d’attaque DDoS. Quelles sont les différents types d’attaques DDoS, comment se déroulent-elles et comment s’en prémunir ? Toutes les réponses dans cet article !

Qu’est-ce que qu’une attaque DDoS ?

Une attaque DDoS (attaques par déni de service distribuées) est une attaque visant à rendre partiellement ou totalement indisponible un serveur, un service ou une infrastructure de sorte que ses utilisateurs ne puissent plus y accéder ou que leur expérience de navigation soit suffisamment dégradée pour qu’ils décident de sortir du site.Selon Joris Dedieu, responsable technique chez NFrance, « depuis quelques années, les attaques DDoS sont devenues beaucoup plus violentes et massives. Le développement des objets connectés et des liaisons fibres met à disposition des attaquants des capacités quasiment infinies. Avec une fibre à 1 Gbps en utilisant l’amplification DNS, un attaquant peut générer une attaque jusqu’à 70 Gbps. »

Les différents types d’attaques DDoS

Il existe 4 types d’attaques DDoS :

- L’attaque volumétrique : une tentative d’épuisement de la largeur de bande passante pour provoquer une congestion, au sein ou entre le réseau/service visé et le reste d’Internet.

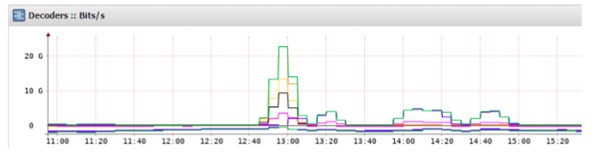

Attaque en volume à plus de 20 Gbps

- La tentative d’épuisement TCP, dont l’objectif est d’asphyxier les tables d’état de connexion d’une infrastructure informatique (Firewalls, Load Balancers, serveurs d’applications, etc.).

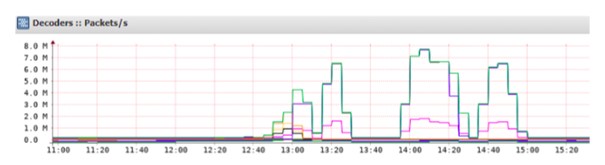

Attaque en volume à près de 8 millions de paquets par seconde (syn flood)

- L’attaque visant uniquement la couche applicative

Elles visent à saturer les serveurs web. « Souvent de faible ampleur car elles nécessitent le contrôle complet des équipements. La plus connue est Slow Loris qui utilise un défaut de conception du serveur Apache HTTPD. »

- Les attaques par vecteur indirect

Au lieu de réaliser un assaut du site, le hacker attaque un moyen important de sa disponibilité comme les DNS, les climatisations d’un datacenter, un opérateur réseau. « Le meilleur exemple est l'attaque de 2016 contre le service DNS Dyn qui est à l’origine de pannes sur Twitter, Ebay, Netflix, GitHub et PayPal ».

Comment se déroule une attaque DDoS ?

Le cybercriminel commence à saturer le réseau de requêtes via une surcharge de la bande passante ou un épuisement des ressources système afin que le serveur n’arrive plus à traiter toutes les sollicitations pour devenir, par conséquent indisponible.

Par exemple, pour réaliser une attaque DDoS sur un réseau distribué surchargé de requêtes, les cybercriminels utilisent un outil appelé le botnet connu également sous le nom de « réseau zombie ». Ce réseau est composé de plusieurs machines infectées par un cheval de Troie ou d’objets connectés vulnérables comme des routeurs ou des caméras IP. Pour paralyser le réseau distribué, le cybercriminel lance des attaques massives depuis ce réseau infecté en réalisant des requêtes multiples provenant des ordinateurs contrôlés à distance via le malware. Il existe plusieurs techniques de rebond qui permettent d’anonymiser et d’amplifier l’attaque.

Joris Dedieu, responsable technique chez NFrance

Comment NFrance lutte contre les attaques DDoS ?

Pour garantir l’accessibilité d’un serveur, d’une infrastructure et d’un service, NFrance propose une stratégie de défense fondé principalement sur une sécurité renforcée du réseau.

Basée sur une approche holistique, cette sécurité réseau intègre des pares-feux et d’autres fonctionnalités essentielles de sécurité comme des outils de détection et de neutralisation anti-DDoS comme Wanguard, un dimensionnement des capacités réseau vingt fois supérieur au besoin réel du site, une infrastructure DNS à l’état de l’art, une politique de peering directe avec les fournisseurs d’accès, ainsi qu’un contrôle des transactions applicative basé sur HAProxy.

Joris Dedieu

Ces solutions de sécurité actives sur l’ensemble du réseau sont capables d’interagir entre elles au sein d’un environnement de sécurité intégré et collaboratif. Elles assurent ainsi une protection intégrale de la surface attaquable d’une entreprise.

NFrance travaille notamment avec le monde de l’éducation. Les sites institutionnels de ce secteur, connaissent des campagnes d’attaques violentes qui amènent NFrance à multiplier ses capacités réseaux. D’ailleurs, à la suite d’une attaque, NFrance a entrepris pour l’une de ses collectivités clientes, de multiplier par 4 ses capacités réseau et d’investir dans une connexion directe avec l’opérateur Orange. Ainsi, même en cas d’attaque massive, les clients de Bouygues, SFR, Orange ainsi que tous les établissements scolaires continueront à avoir un accès optimal aux services. Joris Dedieu